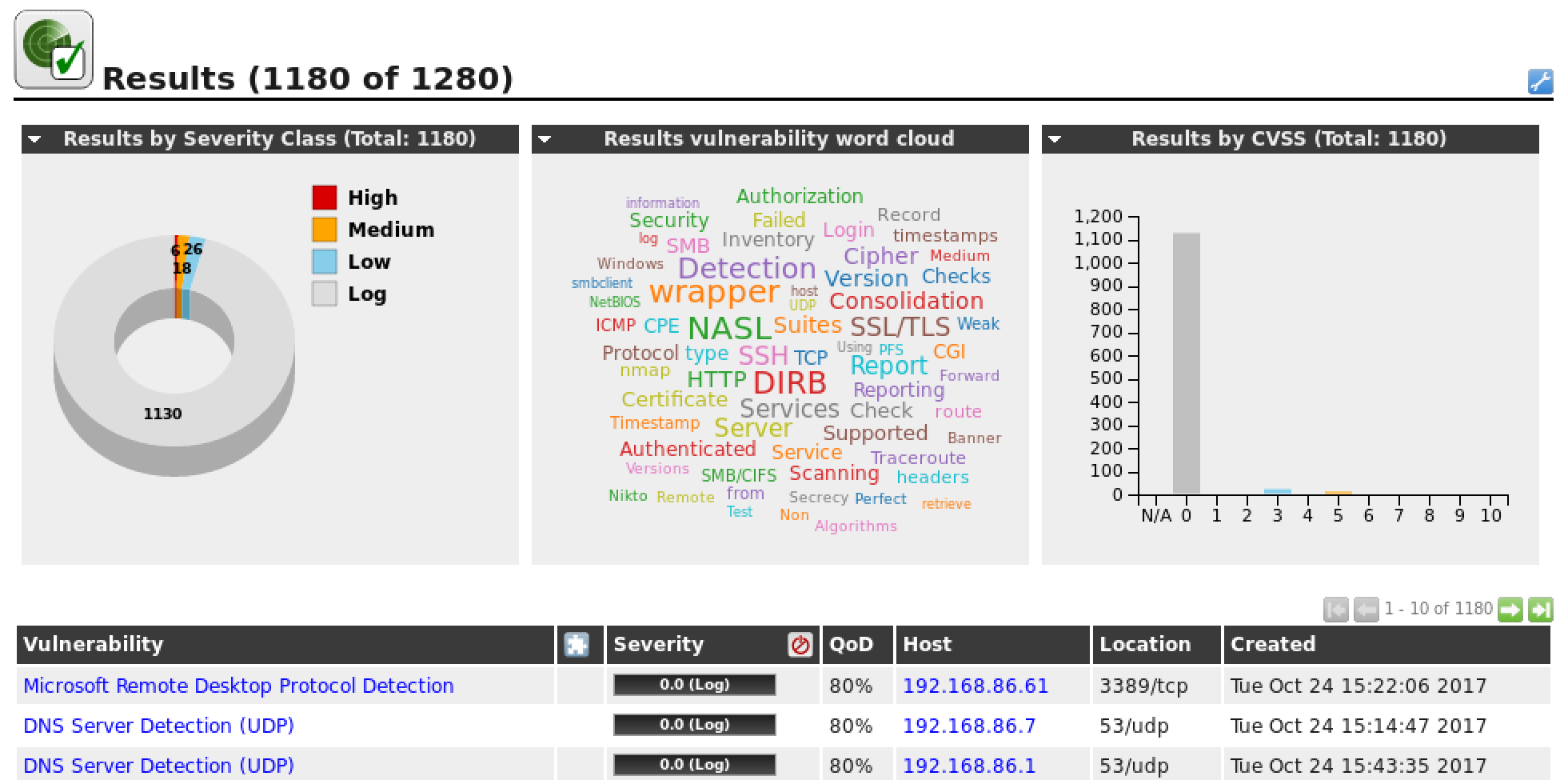

Escáner de vulnerabilidades de Linux | Herramienta de análisis de vulnerabilidades de Linux - ManageEngine Vulnerability Manager Plus

Escaneo de vulnerabilidades | Herramientas de escaneo de vulnerabilidades y análisis de vulnerabilidad - ManageEngine Vulnerability Manager Plus

Escáner de vulnerabilidades | Software y herramientas de análisis de vulnerabilidades - ManageEngine Vulnerability Manager Plus | México